Honeypot Nedir? Nasıl Çalışır, Ne İşe Yarar?

Honeypot nedir?

Siber güvenlikte honeypot, saldırganları kandırmak için tasarlanmış bir tuzak sistemidir. Gerçek üretim sistemlerine benzer şekilde çalışarak tehditleri üzerine çeker ve saldırganları asıl hedeflerinden uzaklaştırır. Böylece güvenlik ekipleri, saldırıları erken aşamada tespit edip önlem alabilir. Analist Gartner, konuyla ilgili raporunda honeypot teknolojisini saldırganlara kendi tarzlarıyla karşılık vermek olarak tanımlıyor.

Farklı türlerde honeypotlar bulunur ve organizasyonların ihtiyacına göre yapılandırılabilir. Gerçek bir sistem gibi görünen honeypotlar, saldırganları oyalarken kullandıkları yöntemlerin analiz edilmesine de olanak tanır. Genellikle güvenlik duvarının arkasına yerleştirilerek, bu savunmayı aşan saldırıları ve iç tehditleri tespit etmek için kullanılır.

Honeypot teknolojisi bazen gri bir alan olarak algılanabilir — çünkü doğrudan tehditleri engelleyen klasik güvenlik çözümleri (örneğin WAF, antivirüs, EDR) gibi anında görünür sonuçlar üretmez. Bunun yerine, daha stratejik, pasif ve analiz odaklı katkılar sunar. Bu yazının amacı, honeypot teknolojisinin sağlayabileceği faydaları gerçek kullanım senaryoları üzerinden inceleyerek konunun net bir şekilde anlaşılmasını sağlamaktır.

Honeypot Nasıl Çalışır ve Ne Sağlar?

Honeypot’lar, gerçek bir sistem gibi görünerek saldırganları kandırır. İçinde hassas veri içeriyormuş gibi görünen sahte bilgiler bulunabilir, bu da saldırganları cezbetmeye yardımcı olur. Bir saldırgan honeypot’a sızdığında, güvenlik ekipleri onun yöntemlerini izleyerek kullanılan teknikleri ve sistem savunmalarının nasıl tepki verdiğini analiz edebilir.

Honeypotlar genellikle güvenlik açıklarını taklit ederek saldırganları çeker. Örneğin, açık bırakılmış bir ağ portu, saldırganların dikkatini çekerek saldırı başlatmaya teşvik eder ve böylece siber güvenlik ekiplerine sistemin hangi teknikler kullanılarak hedef alındığı gözlemleme fırsatı sunar.

Honeypot teknolojisinin (Deception Technology olarak da bilinir) amacı, kurumunuzun güvenlik duruşunu daha da güçlendirmektir. Doğrudan saldırıları engellemek yerine, tehdit algılama ve müdahale sistemlerini güçlendirmeye yardımcı olur.

Honeypot, kurumsal güvenlik duruşunuzu güçlendirmenize şu yollarla yardımcı olur:

- Siber tehditlerin erken tespiti

- İzinsiz Giriş Şüphesi İçin İsteğe Bağlı Tuzaklar

- Saldırgan Yöntemlerinin Analizi

- Güvenlik süreçlerine katkı sağlama

Not: Bu başlıkların her biri örneklerle açıklanacaktır.

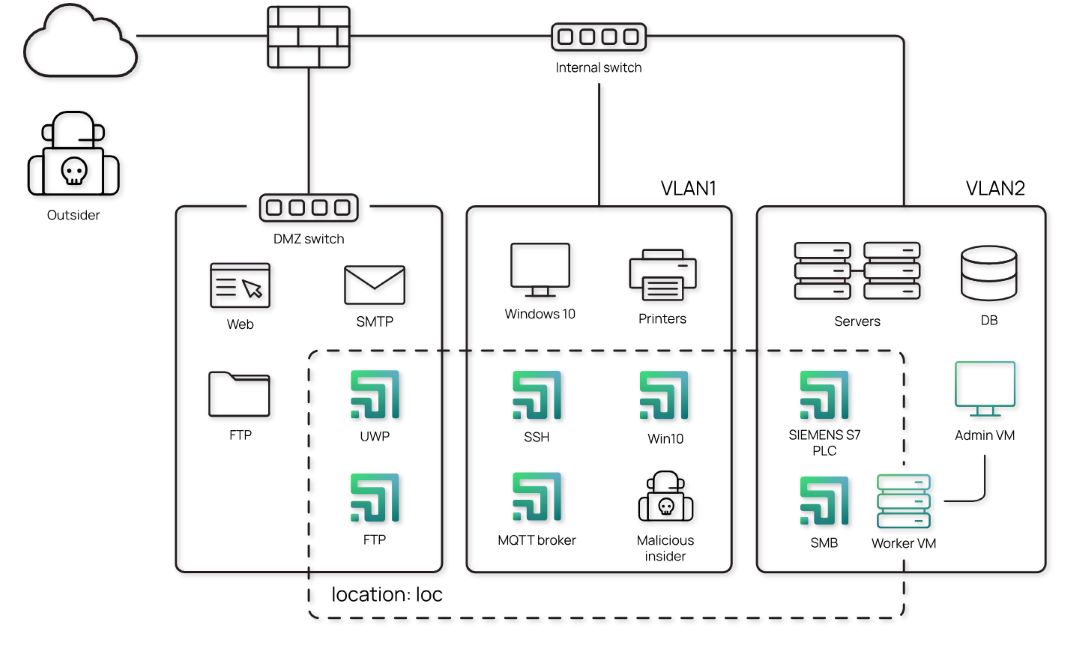

Honeypot teknolojisi, farklı ağ segmentlerine tuzak sistemler yerleştirerek saldırganları bu tuzaklara (Decoy olarak da bilinir) yönlendirmeyi hedefler. Honeypot/Decoy sayısının artırılması, Honeypot Saldırı Yüzeyi’ni genişleterek siber saldırıların tespit olasılığını artırır.

Genel bir kural olarak, “İsteğe Bağlı Tuzaklar” başlığında anlatıldığı gibi, kullanıma hazır yedek decoy’lar bulundurulması önerilir.

Not:Honeypot teknolojisinin sağlayacağı katkı kullanılan ürüne göre değişebilmektedir. Bu yazıda konu genel Honeypot Teknolojisi için anlatılmakla birlikte zaman zaman Labyrinth Deception Platform’un özelliklerinden örneklerle daha kolay anlaşılır hale getirilmiştir.

Labyrinth Deception Platform için lütfen iletişime geçin!

Honeypot Kullanım Senaryoları

Honeypot’lar siber güvenlik altyapısında farklı senaryolarda ve farklı amaçlar için kullanılabilir. Kurumun güvenlik çözümleri ve stratejisine bağlı olarak bu senaryolar özelleştirilebilir veya farklı şekillerde uygulanabilir.

1. Siber Tehditlerin Erken Tespiti

Honeypot Teknolojisinin en temel ve en yaygın kullanılma amacıdır.

a. Tespit için Sahte Saldırı Yüzeyi Oluşturma

Bir saldırgan kurum ağına sızdığında ve yaygın tarama araçları kullandığında, bu girişim çeşitli güvenlik çözümleriyle tespit edilebilir. Ancak saldırgan belirli sistemlerdeki belirli servisleri hedeflerse, tespit zorlaşır.

Örnek Saldırı Yüzeyi Artırma Senaryosu

Bir VLAN’da 10 SSH sunucusu olduğunu varsayalım. Saldırgan bunlardan herhangi birine SSH bağlantısı yapabilir ve bu aktivite normal koşullarda gerçek kurum çalışanı tarafından yapılan ssh bağlantılarından ayırt edilemez.

Şimdi, aynı ağa 2 SSH decoy yerleştirildiğini düşünelim. Saldırgan bu decoy’lara bağlanmaya çalıştığında, aktivite anormal olarak işaretlenir çünkü bu sistemler IT envanterinde yoktur, çalışanların bu sistemler hakkında bilgisi yoktur ve hiçbir çalışanın bu sistemlere erişmesi beklenmez.

Not 1: SSH decoy’ların gerçek zafiyet içermesi gerekmez, çünkü decoy saldırganın ilk etkileşiminde alarm üretir.

Not 2: SSH decoy sayısının artırılması, Saldırı Yüzeyi’ni genişleterek saldırganları tuzağa düşürme olasılığını yükseltir.

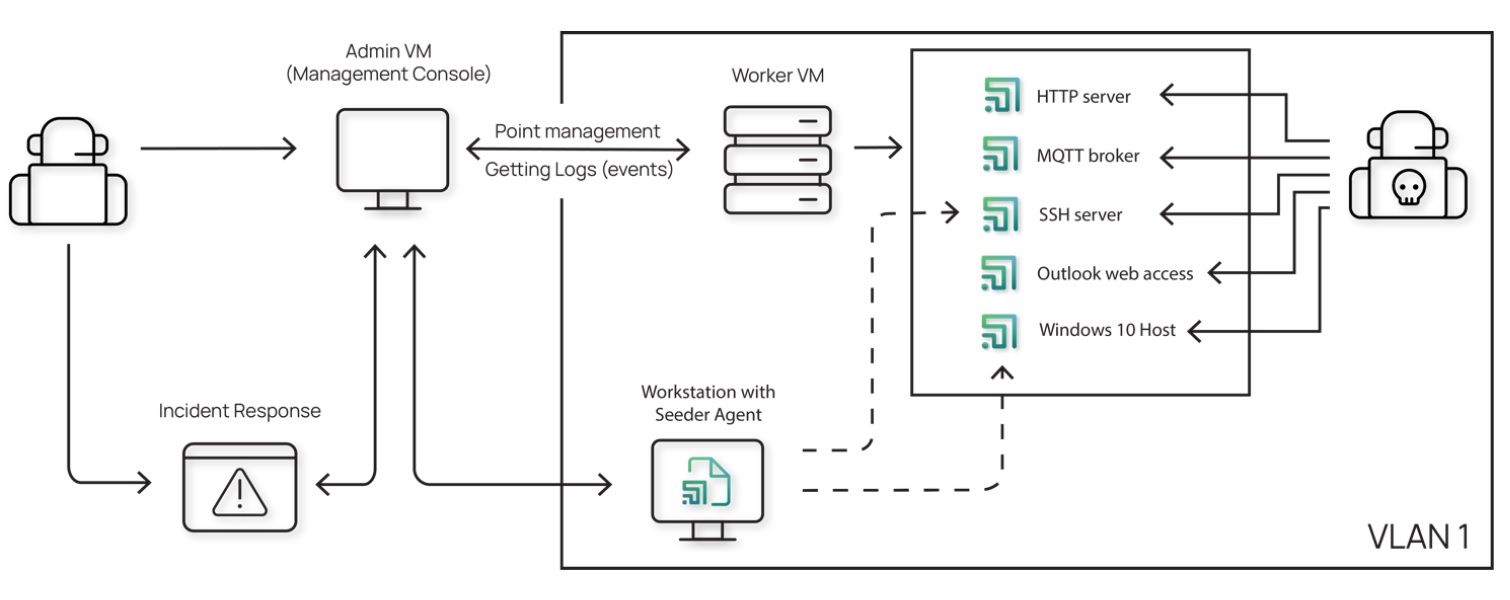

b. Seeder Agent Kullanımı

Labyrinth Seeder agent’ler, gerçek sistemlere (sunucular, kullanıcı bilgisayarları) kasıtlı olarak yerleştirilen ve decoy’lara bağlantı bilgileri içeren dosyalardır (.rdp dosyaları, SSH kimlik bilgileri gibi). Bu dosyalar tüm sistemlere dağıtılır ve farklı dizinlerde saklanır. Yalnızca bu dosyalardaki bilgiler kullanıldığında alarm tetiklenir (dosyaya erişmek alarm oluşturmaz).

Örnek Seeder Agent Senaryosu

Bir phishing saldırısıyla kullanıcı bilgisayarını ele geçiren saldırgan, ağdaki erişilebilir sistemleri arar ve ele geçirdiği makinede bir .rdp dosyası bulup çalıştırırsa (veya içindeki bağlantı bilgilerini kullanırsa), bir Windows Decoy’a yönlendirilir. Bu bağlantı bir alarm tetikleyerek saldırganı ortaya çıkarır.

Sonuç: Seeder Agent teknolojisi, sessizce ele geçirilip sömürülen sistemlerin tespitini büyük ölçüde kolaylaştırır. Canary token’lara kıyasla çok daha az false pozitif üretir (Canary token’lar dosyaya erişildiğinde hemen alarm üretir; oysa bu erişim bazen bir kullanıcı, sistem yöneticisi veya bir bilgisayar process’i tarafından da yapılabilir).

c. Ransomware Tespiti

Dosya sunucusu taklidi yapan decoy’lar, ağ seviyesindeki ransomware saldırılarının erken tespiti için kullanılabilir.

Örnek Ransomware Senaryosu

Phishing yöntemi ile bir bilgisayara bulaşan ransomware, ağdaki dosya paylaşımlarını şifrelemeye çalışırken decoy dosya sunucusuna da ulaşır. Tetiklenen alarm, ransomware kaynağının otomatik izolasyonunu ve/veya ilgili ekibin müdahalesini sağlar.

2. İhlal Şüphesi İçin İsteğe Bağlı Tuzaklar

Honeypot’lar yalnızca “kur ve unut” araçları değildir — gerçek zamanlı tehdit etkileşimine yardımcı olabilirler.

Örnek İsteğe Bağlı Kullanım Senaryosu

Bir ihlal yaşadığınızdan veya ağınıza sızıldığından şüpheleniyorsunuz, fakat durumu tam olarak tespit edemiyorsunuz. Saldırganı kendini ele vermeye nasıl ikna edersiniz?

Ağdaki decoy sayısını geçici olarak artırabilir, web servislerinizi taklit eden özel honeypot’lar oluşturabilir ve saldırganı tespit etme şansınızı önemli ölçüde artırabilirsiniz. Bunu, bir araziye daha fazla mayın yerleştirmek gibi düşünebilirsiniz. Saldırgan ya bir mayına basacaktır, ya da çok dikkatli ise adımları yavaşlayacaktır ve bu durum ilgili ekibinize zaman kazandıracaktır.

3. Saldırgan Yöntemlerinin Analizi

Labyrinth’in Proxy Decoy yöntemi ile (bknz: *Özel Decoy Oluşturma) herhangi bir web servisinizi taklit eden bir decoy oluşturabilirsiniz. DMZ’de konumlandırılan ve gerçek bir web servisini taklit eden bir decoy, meşru kullanıcılar tarafından fark edilemez ancak siber saldırganlar tarafından kolayca keşfedilir. Unutulan bir test veya geliştirme sunucusu süsü verilerek siber saldırganlar için yem haline getirilebilir. Saldırılar başladığında ise saldırı girişimlerini, kullanılan metodolojileri ve teknikleri analiz etmek için kullanılabilir.

Örnek Saldırı Analiz Senaryosu

Herkese açık https://mobil.sizinbankaniz.com.tr adresinin taklidi, https://mobiltest.sizinbankaniz.com.tr adresinde bir decoy olarak oluşturulabilir. Bu URL müşteriler tarafından kullanılmadığı için, bu adrese yapılan erişimler büyük olasılıkla bir saldırı girişimidir ve saldırgan yöntemleri hakkında ipuçları sağlar.

Honeypot Teknolojisinin Güvenlik Süreçlerine Katkısı

Bir önceki bölümde Honeypot teknolojisinin uygulama alanlarına değindik. Bu bölümde ise, bu teknolojinin siber güvenlik süreçlerine sağladığı katkıları ele alacağız.

1. SOC Süreçlerine Direkt Katkı

Honeypot ürünleri, yaygın olarak kullanılan birçok güvenlik sistemi, altyapı bileşeni ve iletişim aracıyla entegre çalışabilir. Bu entegrasyon yetenekleri sayesinde güvenlik operasyon merkezlerinin (SOC) süreçlerine doğrudan katkı sağlar ve genel siber güvenlik yapısını güçlendirir. Entegrasyon kabiliyetleri ürüne göre farklılık gösterebilir; bu nedenle örnek olarak Labyrinth’in entegrasyon yeteneklerine ve bu sayede sunduğu faydalara yakından bakalım.

a. İletişim araçları: Email, Microsoft Teams, Slack : Decoy’lara yönelik bir bağlantı girişiminin tespit edilmesi durumunda bu araçlar üzerinden ilgili birimlere alert gönderilir.

b. Olay Müdahale: Trellix, CrowdStrike, Fortigate, TheHive: Decoy’lara yönelik bir bağlantı girişiminde, bağlantının kaynak IP adresi bu sistemlere iletilerek ilgili IP adresinin izole edilmesi sağlanır. Böylelikle tespit edilen saldırının hızlıca durdurulması sağlanır.

c. SIEM: IBM Qradar, Splunk, Genel SIEM ( Syslog forwarder): Çift yönlü bir entegrasyon sözkonusudur:

- SIEM’e log gönderme: Decoylara yönelik bir bağlantı girişiminde, bağlantı girişimi ile ilgili tüm bilgiler ( IP adresi, saat ve başka) SIEM’e iletilir. SIEM bu bilgileri daha geniş kapsamlı analizler için kullanabilir.

- SIEM’den log alma: Labyrinth çift yönlü entegrasyonu sayesinde SIEM sistemlerinden log alabiliyor.

Örnek Senaryo

Seeder Agent yöntemi ile gerçek sistemlerde bırakılan “fake” erişim bilgileri bir saldırganın eline geçer. Saldırgan burada bulduğu kullanıcı adı ve şifre bilgilerini, yine bu dosyalarda IP adresi yer alan decoy üzerinde denerse decoy bu durumu anında tespit ederek gerekli aksiyonları alır. Peki saldırgan bu bilgileri decoy üzerinde değil de diğer sistemler üzerinde denerse ne olur? Normal şartlarda bir Honeypot ürünü bu durumun farkında olmaz. Ancak çift yönlü entegrasyon özelliği sayesinde Labyrinth’in haberi olur. Zira herhangi bir gerçek sistemde, Seeder Agent’ta bulunan kullanıcı adı ve şifre ile bağlantı girişimi olursa , bu durum SIEM’de başarısız login girişimi olarak görünür. Labyrinth çift yönlü entegrasyon ile başarısız login girişimi kayıtlarını SIEM’den alır, kendisine ait “fake” Seeder Agent bilgilerinin diğer sistemler üzerinde denendiğini fark eder ve hemen aksiyon alır.

2. SOC için Zaman Kazandırma

Yeterli büyüklükte bir Honeypot Saldırı Yüzeyi, saldırganın işini zorlaştırır:

- Saldırganlar honeypot’ların varlığından habersizse, gerçek sistemlere ulaşmadan tuzaklara düşme olasılıkları yüksektir.

- Honeypot’tan şüphelenirlerse, “mayına basmamak” için çok daha dikkatli hareket etmek zorunda kalırlar. Bu da ağda yayılma sürecini yavaşlatır, SOC ekibine müdahale için zaman kazandırır ve siber saldırganların hatalı bir adım atma olasılıklarını artırır. (Bir mayın tarlasında ne kadar hızlı ve cesur hareket edebileceğinizi düşünün!)

3. SOC Etkinlik Testi

Bir Read Team veya otomatik araç (Labyrinth’in **Test Modülü – Seeker de kullanılabilir), honeypot ile etkileşime giren bir saldırganı simüle edebilir. SOC’un tepkisi — tespit, araştırma, eskalasyon ve düzeltme aşamalarında — operasyonel hazırlığın gerçek bir testi haline gelir. Labyrinth, “SOC’a direkt katkı” başlığı altında yer alan adımlarla birlikte, şüpheli IP’nin izolasyonu da dahil gerekli aksiyonları alacaktır. Buradaki amaç SOC’un genel etkinliğini test etmektir, bu da daha çok Labyrinth tarafından SOC’a iletilen alarm’larla ölçülebilir.

- Labyrinth tarafından üretilen alarmlar SOC’a iletildikten sonra false positive’lar arasında kaybolmadan hızlıca dikkate alınıyor mu? Önceliklendirme doğru yapılıyor mu?

- SOC bu alarmlara ne kadar sürede cevap veriyor?

- SIEM, Labyrinth tarafından gönderilen loglardan nasıl çıktılar üretmektedir?

- Ekip, olay müdahale prosedürlerini (izolasyon, dokümantasyon, iletişim) doğru şekilde uyguluyor mu?

Hangi Honeypot Ürünü Tercih Edilmeli?

Piyasada farklı ihtiyaçlara hitap eden birçok honeypot çözümü bulunmaktadır. Ticari ürünler arasında Labyrinth Deception Platform, TrapX DeceptionGrid, SentinelOne (eski Attivo Networks), Illusive Networks, Acalvio ShadowPlex ve FortiDeceptor gibi gelişmiş platformlar öne çıkarken, açık kaynak dünyasında Kippo, Cowrie, Snare, Honeyd ve T-Pot gibi çözümler tercih edilebilmektedir. Ancak doğru ürünü seçmek için yalnızca popülerliğe değil, bazı temel kriterlere dikkat etmek gerekir:

Mimari: Ürün on-premise mi, yoksa cloud tabanlı mı çalışıyor?

Esneklik: Decoy’lar kurumun ihtiyacına göre özelleştirilebiliyor mu?

Test Mekanizması: Honeypot’ların aktif olup olmadığını belirli aralıklarla test edebiliyor musunuz?

Maliyet: Geniş ağ yapılarında her VLAN için en az bir decoy ihtiyacı olacağından, toplam sahip olma maliyeti (TCO) dikkatle değerlendirilmelidir.

Doğru honeypot çözümü, sadece saldırganları oyalamakla kalmaz; aynı zamanda kurumunuza değerli içgörüler sunar, güvenlik olaylarına daha hızlı ve etkili yanıt vermenizi sağlar. Türkiye distribütörlüğünü üstlendiğimiz Labyrinth Deception Platform – Honeypot gerekli özellikleri uygun fiyatla temin etmenizi sağlar.

İçerik Hakları

İzinsiz paylaşılamaz, kopyalanamaz veya dağıtılamaz.

İletişim

Tel: +90 212 337 36 65

Fax: +90 212 337 36 10